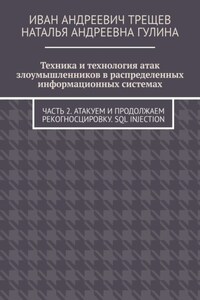

Техника и технология атак злоумышленников в распределенных информационных системах. Часть 2. Атакуем и продолжаем рекогносцировку. SQL injection

Иван Андреевич Трещев / Наталья Андреевна Гулина

Данная работа не содержит каких-либо практических рекомендаций по «взлому» реальных информационных систем и является естественным продолжением первой части. Она может служить руководством по подготовке к возможным атакам на компьютерные системы и практическим пособием, содержащим сведения по технологии и технике проведения атак и возможным механизмам защиты от злоумышленников.

| Жанр: | Книги о компьютерах |

| Цикл: | Не является частью цикла |

| Год публикации: | Неизвестен |