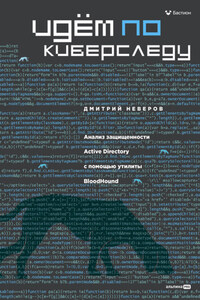

Идём по киберследу: Анализ защищенности Active Directory c помощью утилиты BloodHound

Представьте, что вы можете видеть невидимые связи в вашей инфраструктуре Active Directory, выявлять сложные последовательности атак и устранять их до того, как они приведут к инцидентам. Утилита BloodHound делает это реальностью! В этой книге вы познакомитесь с мощным инструментом, который использует графовую базу данных Neo4j и язык запросов Cypher, чтобы дать вам полный контроль над вашей системой безопасности.

С помощью этой книги вы сможете освоить интерфейсы BloodHound и расширять его функционал для решения специфических задач вашей организации, научитесь писать эффективные запросы на языке Cypher для выявления скрытой опасности, визуализировать все опасные связи между объектами Active Directory и планировать действия по их устранению.

Не важно, специалист вы по безопасности, аудитор или участник Red Team, эта книга даст вам все необходимые знания для проведения глубокого анализа защищенности Active Directory и выявления потенциальных атак.

Необходимо помнить, что не только пользователи могут иметь права локального администратора на хосте, но и компьютеры.

Зачем читать

• Получите глубокое понимание того, что такое BloodHound, и возможность создать инструмент по своему желанию.

• Научитесь использовать SharpHound для сбора информации и анализировать результаты в Neo4j.

• Реальные примеры и практические сценарии анализа безопасности Active Directory.

Интересно, что при очистке базы данных в браузере neo4j остаются ссылки на свойства объектов и названия связей.

Вы узнаете

Научитесь эффективно использовать один из самых мощных инструментов для анализа и повышения безопасности Active Directory, получите практические знания и примеры, которые помогут выявлять и предотвращать сложные киберугрозы.

Cypher – достаточно свободный язык запросов, одинаковых результатов можно добиться разными путями.

Для кого

Книга предназначена для специалистов и аудиторов информационной безопасности, IT-специалистов и разработчиков.

| Жанры: | Программирование, Информационная безопасность |

| Цикл: | Не является частью цикла |

| Год публикации: | 2025 |